Общие положения МОДЕЛИ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ Автоматизированной системы.

Первая часть документа МОДЕЛЬ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ Автоматизированной системы.

1. Общие положения

Основной целью защиты сведений конфиденциального характера в автоматизированной системе (АС) является защита интересов субъектов конфиденциальных данных (КД), иных лиц, чьи данные обрабатываются в АС, а также, исключение возможности нанесения ущерба сторонам — участникам информационных отношений в процессах функционирования АС.

Достижение цели защиты сведений конфиденциального характера (КХ) в АС должно обеспечивать исключением проявлений угроз безопасности в виде материального, морального или иного случайного и\или преднамеренного ущерба, который может быть причинен путем нарушений свойств конфиденциальности, целостности и доступности сведений конфиденциального характера и иной защищаемой информации, необходимой для выполнения процессов обработки, хранения, передачи и обеспечения безопасности, обрабатываемых в АС данных.

В качестве угроз безопасности в АС должны рассматриваться:

- утрата, хищение, утечки, искажения, подделки и уничтожения защищаемой информации, приводящих к нарушению целостности, доступности и конфиденциальности, при ее обработке, передаче и хранении посредством входящих в состав АС технических и программно-технических средств обработки, хранения и передачи информации;

- незаконного использования или нарушения работы технических и программно-технических средств, приводящих к недоступности и нарушению целостности информации при ее обработке, хранении и передачи;

- несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию конфиденциальных данных и иной необходимой для функционирования АС защищаемой информации;

- других форм незаконного вмешательства в процессы функционирования АС и в частности в процессы обработки, хранения, передачи и защиты ее информационных ресурсов.

1.1. Субъекты и объекты информационных отношений

1.2.1. Субъекты информационных отношений

Основными субъектами информационных отношений, имеющих место в процессах функционирования АС являются:

- Открытое акционерное общество;

- Сотрудники территориальных подразделений в части выполнения своих функциональных обязанностей в качестве персонала АС.

- Юридические и физические лица, в частности субъекты конфиденциальных данных.

1.2.2. Объекты информационных отношений

В качестве объектов информационных отношений между субъектами – участниками процессов функционирования АС выступают информационные ресурсы, определяемые в терминах политики безопасности информации, как объекты защиты.

Требования, предъявляемые к объектам информационных отношений, должны зависеть от характера и последствий проявления угроз безопасности информации. При этом необходимо учитывать, что эти требования для различных объектов информационных отношений АС могут существенно отличаться.

Исходя из требований, предъявляемых к автоматизированным системам, в АС должны быть приняты все необходимые меры по защите информационных процессов, конфиденциальных данных и их носителей, неправомерное обращение с которыми и\или неправомерное использование которых может нанести ущерб субъектам информационных отношений и в частности субъектам конфиденциальных сведений.

В качестве объектов информационных отношений в АС должны рассматриваться защищаемые сведения нарушение конфиденциальности, целостности и доступности которых может привести к реализации угроз безопасности, технические и программно-технические средства, а также процессы и технологии их применения, в которых имеют место:

- персональные данные в виде регистрационных данных пользователей;

- конфиденциальная информация — утрата, хищение, блокирование, уничтожение, модификация, отрицание подлинности способны нанести материальных и\или моральный ущерб участникам информационных отношений;

- конфиденциальная информация о состоянии процессов функционирования АС;

- технологическая и управляющая информация средств и систем автоматизации, применяемая в АС (конфигурационные файлы, таблицы маршрутизации, настройки систем защиты и пр.);

- аутентификационная информации субъектов доступа (ключи, пароли, ключевая информация и т.д.);

- специальное программное обеспечение (СПО), а также резервные копии (дистрибутивы) используемого системного и прикладного ПО, инструментальные средства (утилиты и т.п.) систем управления (администрирования), чувствительные по отношению к случайным и/или несанкционированным воздействиям;

- конфиденциальная информация о системах и средствах защиты информации, их структуре, принципах функционирования, используемых технических решениях и процедурах управления;

- информация, хранимая в файловых и иных электронных хранилищах о состоянии систем жизнеобеспечения и физической защиты, о событиях, произошедших в АС, а также о планах и регламентах обеспечения ее бесперебойной работы и восстановления в случае сбоев и отказов.

Представленный перечень объектов информационных отношений, имеющих место в процессах функционирования АС, основывается на перечне сведений, подлежащих защите в АС (см. Приложение 1).

1.2. Описание структурно-функциональных характеристик и особенностей функционирования АС

1.3.1. Сетевая инфраструктура АС

Процессы функционирования АС реализуют трехуровневую модель информационного взаимодействия:

- уровень информационного взаимодействия в границах локальных вычислительных сетей (ЛВС) АС;

- уровень информационного взаимодействия с внешними информационными системами, расположенными в зоне ответственности федеральных и региональных органов органы исполнительной власти и государственные внебюджетные фондов РФ;

- уровень информационного взаимодействия с общедоступными ресурсами сети Интернет.

В АС используется стек сетевых протоколов TCP/IP. Все уровни информационного взаимодействия построены с использованием маршрутизаторов и коммутаторов.

Кабельная система ЛВС АС построена с использованием кабеля типа «Витая пара» 6 категории. В качестве сетевой технологии канального уровня используются технология «Ethernet».

Политика доступа к информационным ресурсам в границах сетевого периметра ЛВС АС строится по принципу — «Все разрешено».

АРМ АС назначены статические IP адреса. Подключение АРМ осуществляется непосредственно к этажным коммутаторам.

Доступ к внешним информационным системам федерального уровня, а также общедоступным ресурсам сети Интернет осуществляется через сеть Интернет с использованием технологии NAT, находящихся в зоне ответственности «Рога и Копыта».

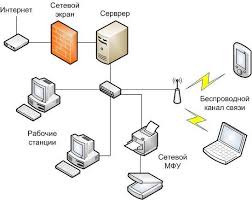

Обобщенная схема ЛВС и информационных потоков АС представлена на рисунке 1.

Рисунок 1 — Обобщенная схема ЛВС АС

1.3.2. Описание технологического процесса обработки информации АС

АС предназначена для автоматизации деятельности сотрудников ключевой информации сетевого узла, ключей и сертификатов ключей проверки электронных подписей (далее – Администратор пункта).

АС реализована в виде отдельного автоматизированного рабочего места Администратора пункта (далее – АРМ Администратора) и предназначена для выполнения следующих задач:

- создание ключей электронных подписей и запросов на сертификаты по заявкам пользователей

- формирование ключевых документов, содержащих ключевую информацию сетевого узла либо ключ электронной подписи и сертификат ключа проверки электронной подписи;

- регистрация сформированного ключевого документа в реестре ключевых документов;

- формирование документов на бумажных носителях, необходимых для документального сопровождения выдачи Пользователям ключевых документов и сертификатов ключей проверки электронных подписей.

1.2.2.1 Порядок выполнения работ по созданию и выдаче Пользователям ключевой информации

Администратор формирует ключевой документ путем записи полученной ключевой информации на ключевой носитель, регистрирует его в Журнале учета ключевых документов, и осуществляет передачу Пользователю.

1.2.2.2 Порядок выполнения работ по созданию и выдаче Пользователям ключевой информации

Создание ключевой информации сетевого узла осуществляется в Удостоверяющем центре программно-аппаратного комплекса, расположенного в головном офисе. Созданная ключевая информация сетевого узла Пользователя передается на АРМ Администратора по защищенному каналу связи. Администратор формирует документ путем записи полученной ключевой информации на ключевой носитель, регистрирует его в Журнале учета документов, и осуществляет передачу Пользователю.

1.2.2.3 Типовой состав ПО прикладного уровня на АРМ персонала АС

| Состав ПО АРМ | |

| Microsoft Windows 10 Professional (x64) | Операционная система. |

| Пакет MS Office в составе: Excel, Word, Outlook | Офисный пакет приложений для работы с текстом, таблицами и электронной почтой. |

| VPN | Выполняет функции VPN-клиента, персонального экрана, клиента защищенной почтовой системы. |

| CSP | СКЗИ, выполняющее функции шифрования и функции средства электронной подписи. |

| ПО от ПАК «Соболь» версии 3.0 | Драйверы и средства поддержки ПАК Соболь. |

| Антивирус Dr.Web Enterprise Security Suite | Антивирусная защита АРМ. |

| Единый клиент JaCarta | Драйверы и средства управления JaCarta |

| Драйверы Рутокен | Драйверы и средства управления Рутокен. |

| SafeNet Authentication Client | Драйверы и средства управления eToken |

| Гипервизор (VirtualBox) | Средство виртуализации. |

| Архиватор 7-Zip | Архивация и разархивация файлов. |

| JaCarta.Initializer | Утилита для инициализации JaCarta |

| PkViewer | Утилита для просмотра содержимого сертификатов |

| Cisco IP Communicator или Zoiper | Программный телефон. |

| Far Manager | Консольный файловый менеджер. |

| Connect | Оперативное взаимодействие СРФРКД c ЕСРП, ЕСАО и ЕСПП коммерческого департамента для решения проблем при выдаче СКЗИ, ключевой информации и сертификатов их владельцам. |

| Java LSS | Local Signature Service – ПО, предназначенное для создания и проверки электронной подписи (ЭП), а также шифрования на веб-страницах с использованием СКЗИ. |

| Adobe reader | Программа для просмотра PDF файлов |

| Состав ПО виртуализированного АРМ | |

| Microsoft Windows 10 Professional (x64) | Операционная система. |

| Антивирус Dr.Web Enterprise Security Suite | Антивирусная защита АРМ. |

| Крипто Про CSP 4.0 | Средство электронной подписи, используется для создания ключей ЭП и запросов на сертификаты. |

| Единый клиент JaCarta | Драйверы и средства управления JaCarta |

| Драйверы Рутокен | Драйверы и средства управления Рутокен |

| SafeNet Authentication Client | Драйверы и средства управления eToken |

| Im Disk Virtual Drive | Эмуляция носителя, необходим для работы с контейнером ключей. |

| Архиватор 7-Zip | Архивация и разархивация файлов. |

| Far Manager | Консольный файловый менеджер. |

| Dallas Lock-8К | Средство защиты от НСД |

Настройка АРМ, установка и сопровождение системного и прикладного программного обеспечения осуществляется системным администратором, установка и настройка СКЗИ и СЗИ на вводимые в эксплуатацию АРМ сотрудников осуществляется администратором безопасности информации, назначенных приказом генерального директора.

Вывод информации на печать в АС осуществляется с помощью МФУ, подключенных к АРМ. К локальным принтерам представлен доступ по сети. Процедуры регистрации документов, выводимых на печать, не применяются.

Устройство печати, используемые в АС, располагаются в защищаемом помещении и защищены от неавторизованного административного доступа. Постоянный мониторинг состояния МФУ АС не осуществляется.

Ввод (вывод) конфиденциальной информации в АС осуществляется с использованием бумажных и машинных носителей информации, в том числе съемных машинных носителей информации.

В АС установлен порядок, обеспечивающий сохранность используемых машинных носителей информации, осуществляется их поэкземплярный учет. Хранятся машинные носители только в спецпомещениях в сейфах или запираемых на ключ шкафах (ящиках) в условиях, препятствующих свободному доступу к ним посторонних лиц. Выдача машинных носителей осуществляется под подпись уполномоченных сотрудникам, допущенным к обработке конфиденциальной информации.

Основные технические средства и системы (ОТСС) АС расположены в защищённом помещении в котором реализованы меры защиты, описанные в п.111 настоящей модели.

1.3.3. Управление правами доступа к информационным ресурсам АРМ АС

Управление правами доступа персонала АС к ресурсам АРМ организовано средствами СЗИ от НСД Dallas Lock и ПАК Соболь версии 3.0. Субъектами доступа АС являются Администратор, заместитель Администратора, Администратор Информационной безопасности и системный администратор.

АС предназначена для работы в многопользовательском режиме, с разными правами доступа к информации. Права доступа и обязанности пользователей АС регламентированы Организационно-распорядительной документацией на АС.

Администратор и заместитель администратора имеют право постоянного хранения файлов с защищаемой информацией на жестком диске из состава АС в специально выделенных каталогах. Типовой каталог хранения расположен по пути: «с:\secdata». Для хранения файлов с защищаемой информацией могут также использоваться иные учтенные машинные носители информации.

Доступ к информационным ресурсам АС осуществляется по паролю и персональному аппаратному идентификатору пользователя.

1.3.4. Средства защиты информации АС

В АС установлены следующие средства защиты от НСД: «Соболь» версии 3.0, сертификат ФСТЭК России № 1967 и DallasLock версии 8.0-K, сертификат ФСТЭК России № 2720. Для восстановления работоспособности АС, в случае нештатной ситуации, используются встроенные механизмы операционной системы Microsoft Windows 10 Professional (x64).

Для обеспечения целостности программной среды АС используются средства защиты от НСД: DallasLock версии 8.0-K и «Соболь» версии 3.0.

Антивирусная защита обеспечивается сертифицированным антивирусным средством DrWeb Enterprise Security Suite. Правила обеспечения антивирусной защиты в АС регламентированы Инструкцией по антивирусной безопасности.

Подключение АС к сети Интернет осуществляется через межсетевой экран — модуль «Dallas Lock МЭ».

В целях обеспечения безопасности информации от несанкционированного доступа при ее передаче по сетям связи общего пользования (Интернет) в АС используется средство криптографической защиты информации «Континент».

1.3.5. Информационные ресурсы, подлежащие защите

К защищаемым информационным ресурсам АС, содержащим защищаемые сведения, включая конфиденциальных данные, относятся:

- АРМ пользователя из числа сотрудников, в том числе установленное на них программное обеспечение, предназначенное для обработки, хранения и передачи конфиденциальных сведений.

- МФУ, применяемые для вывода и ввода документов и иной информации, содержащей конфиденциальные сведения.

- сетевое оборудование АС (коммутаторы и маршрутизаторы).

- файловые ресурсы АРМ персонала АС (файловые ресурсы, расположенные на жестких магнитных дисках рабочих станциях пользователей АС);

- хранилища с бумажными документами, расположенные в помещении АС.

0