Tag Archives: MimboloveSSH

Администрирование серверов с MacBook Air и использование инструментов ОС macOS

Администрирование серверов с MacBook Air и использование инструментов ОС macOS

Администрирование серверов требует надежного и эффективного оборудования, а также специализированных инструментов. MacBook Air, благодаря своей портативности и мощности, становится отличным выбором для системных администраторов. В этой статье мы рассмотрим, как эффективно использовать MacBook Air для администрирования серверов, а также какие инструменты macOS могут облегчить эту задачу.

Преимущества MacBook Air для Администрирования Серверов

- Портативность: MacBook Air легкий и компактный, что делает его идеальным для работы в любом месте. Будь то офис, домашняя обстановка или командировка, MacBook Air всегда под рукой.

- Производительность: Несмотря на свою компактность, MacBook Air оснащен мощными процессорами Apple M1 или M2, которые обеспечивают высокую производительность и энергоэффективность.

- Экран Retina: Высококачественный дисплей Retina обеспечивает четкое и яркое изображение, что особенно важно при работе с текстовыми файлами, логами и графическими интерфейсами.

- Долговечность батареи: MacBook Air обладает впечатляющей автономностью, что позволяет работать без подзарядки в течение длительного времени.

Как настроить аутентификацию по SSH ключам с помощью PuTTY и Linux-сервера

В этом руководстве объясняется, как можно заменить SSH-аутентификацию на основе пароля аутентификацией на основе ключа, которая более безопасна, поскольку входить в систему могут только пользователи, которым принадлежит ключ. В этом примере мы используем PuTTY в качестве нашего SSH-клиента в системе Windows.

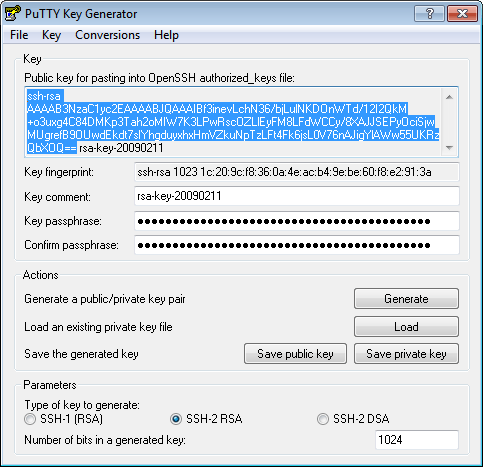

Сгенерируйте пару закрытого и открытого ключей

Откройте PuTTYgen.exe, нажмите кнопку сгенерировать, наведите курсор мыши. Как только ключи будут сгенерированы, введите ключевую фразу-пароль (выберите «трудно угадываемую»). Сохраните открытый ключ. Сохраните закрытый ключ.

Генератор ключей PuTTY

Настройте свой Linux-сервер (создайте пользователя, сохраните открытый ключ)

Для этого руководства давайте предположим, что ваше обычное имя для входа usr (замените его на то, которое вы используете регулярно). (далее…)

SCP (от англ. secure copy) — программа и протокол копирования файлов по сети. Эта утилита использует SSH для передачи данных (аутентификацию и шифрование что и SSH) SSH (англ. Secure Shell — «безопасная оболочка») — сетевой протокол прикладного уровня).

Если при копировании исходного файла на целевой хост назначения, файл уже существует, то SCP перезаписывает файл назначения. Если файл назначения не существует, тогда создается нулевой файл, ему присваивается имя файла назначения и уже в него записывается содержимое копируемого файла.

Пример 1: Копируем файл «file.txt» из удаленного хоста на локальный хост.

(далее…)

Хорошая практика при использовании SSH использовать ключи шифрования, повышается безопасность за счет использования ключей и удобство за счет отключения функции ввода пароля. Для этого необходимо сгенерировать ключи шифрования открытый (публичный) и закрытый (приватный), скопировать публичный ключ на удаленный целевой хост, добавит этот ключ в хранилище и отключить авторизацию по паролю в службе sshd.

Сгенерируем RSA пару ключей на локальном компьютере:

(далее…)

Базовые настройки безопасности Cisco

При настройке сетевого оборудования важно помнить о настройке базовых параметров безопасности оборудования, так как именно они предотвращают большую часть угроз безопасности. Встроенный функционал защиты обеспечивает базовый и необходимый уровень безопасности, который предотвращает распространённые виды атак злоумышленников. Сетевые администраторы не забывают это делать, но простые системные администраторы часто пренебрегают данными настройками и оставляют настройки без изменений.

В данной статье приведена таблица базовых настроек c пояснением и примером для настройки базовых параметров безопасности Cisco. (далее…)

0