Доступ пользователей из доверительных доменов к VMware vSphere ESXi.

Доступ пользователей из доверительных доменов к VMware vSphere ESXi.

В VMware vSphere 5.5 был полностью переписан движок сервисов аутентификации Single-Sign-On (SSO), так как раньше VMware использовала стороннее решение. Теперь же нет старой базы RSA, а контроллеры доменов Active Directory не нужно указывать напрямую. Механизм аутентификации стал проще, но при этом эффективнее.

Итак, например, у вас такая задача — есть домен, в который вы заводите серверы VMware ESXi и vCenter, и администраторы которого будут рулить виртуальной инфраструктурой. Но у вас есть и второй трастовый домен, пользователей которого вы бы также хотели наделять полномочиями по управлению своей частью инфраструктуры. Тут надо отметить, что полноценная поддержка односторонних и двусторонних AD-трастов появилась только в vSphere 5.5, поэтому в более ранних версиях платформы сделать этого по-нормальному не получится.

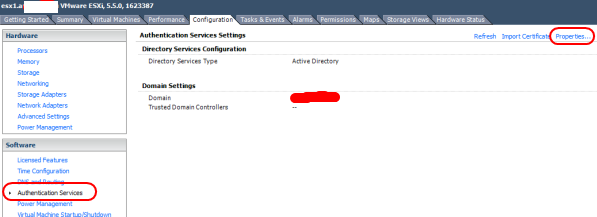

Завести серверы VMware ESXi в домен AD можно в разделе Configuration-> Authentication Services

Можно добавить основной домен, но в строчке Trusted Domain Controllers мы увидим пустоту, так как настраивать это нужно не через «толстый» vSphere Client, который скоро перестанет поддерживаться, а через «тонкий» vSphere Web Client, в котором возможности добавления источников аутентификации для сервера SSO весьма обширны.

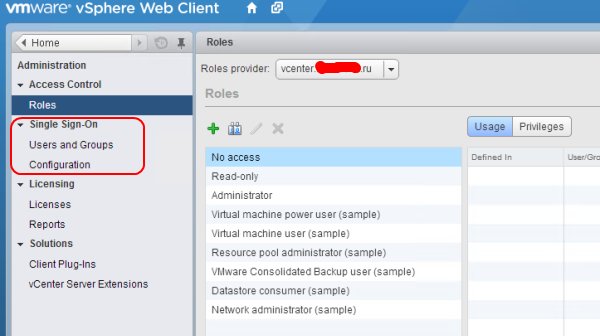

Открываем Sphere Web Client по ссылке https://<адрес сервера vCenter>:9443/vsphere-client

Заходим обязательно как administrator@vsphere.local. Именно под этим пользователем — обычный админ не прокатит — раздел SSO будет скрыт.

Идем в раздел Administration > Single Sign-On > Configuration

Если этого раздела в vSphere Web Client вы не видите, значит вы зашли не под administrator@vsphere.local.

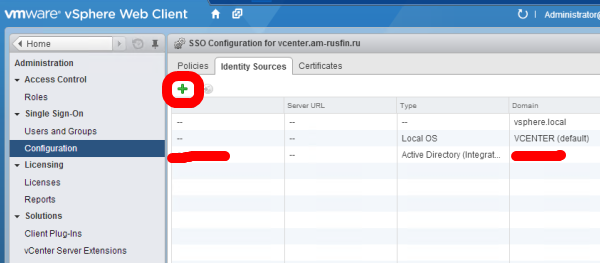

Далее идем в раздел Identity Sources и там нажимаем «+»:

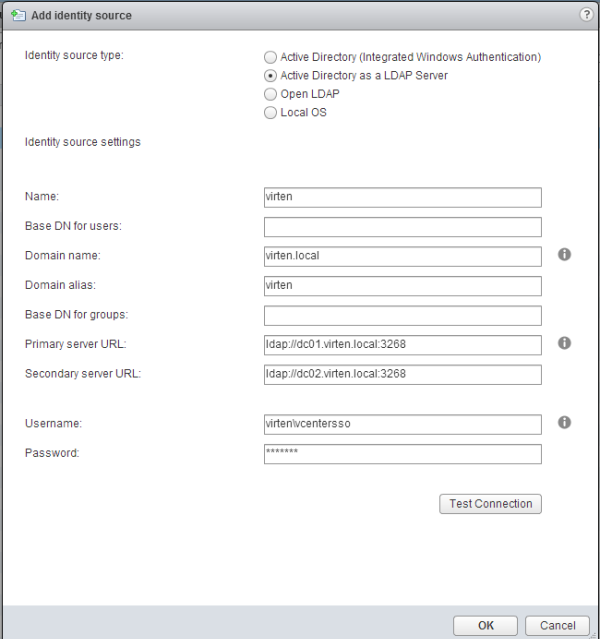

Добавляем новый источник:

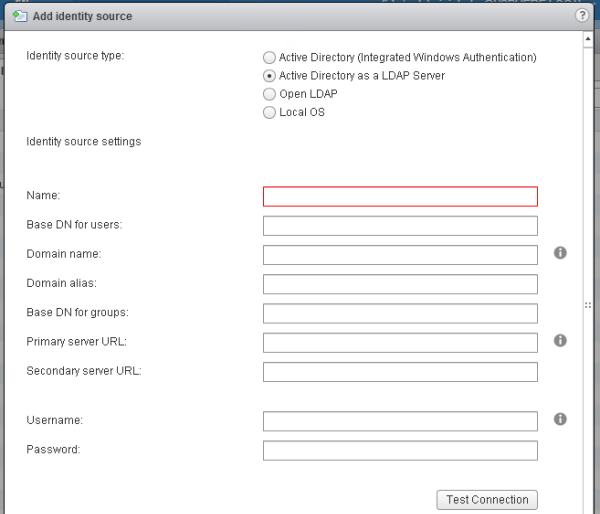

Добавляем источник именно как «Active Directory as a LDAP Server», так как основной источник Active Directory (первый вариант) может быть добавлен только один.

Вот пример заполнения данных по домену:

Тут не заполнены только обязательные поля «Base DN for users» и «Base DN for groups». Если вы хотите искать пользователей во всем каталоге домена, то укажите в обоих этих полях просто подобное значение (из примера):

DC=virten,DC=local

Далее нужно протестировать соединение (Test Connection).

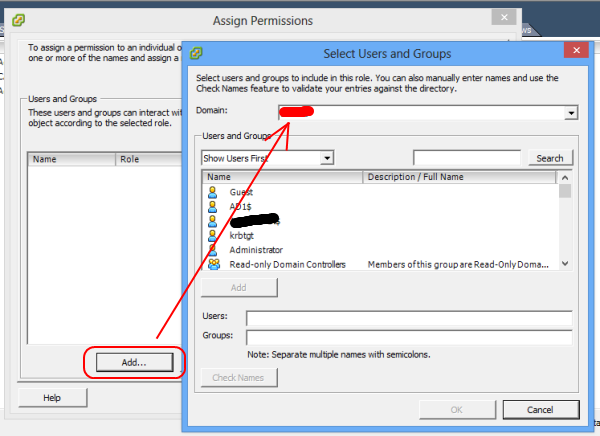

После того, как новый домен будет добавлен как Identity Source, его можно будет увидеть при добавлении любого разрешения на вкладке Permissions:

Добавляете пользователя и даете ему права на различные объекты виртуальной инфраструктуры VMware vSphere

0