Category Archives: Безопасность

Установка и использование сканера безопасности RedCheck

Программа RedCheck это сканер безопасности, сочетающий сетевые и системные проверки на уязвимости. Его функциональные возможности усилены средствами контроля соответствия, механизмами оценки защищенности, сертифицированными средствами контроля целостности и другими функциями, делающими его эффективным средством поиска уязвимостей для широкого числа известных атак.

Установка сканера RedCheck

Для работы программы RedCheck необходимо наличие дополнительного программного обеспечения: Microsoft .NET Framework full версии 4.0 или выше и СУБД SQL Server 2008 и выше (все редакции, включая Express). Если на компьютере отсутствуют указанные компоненты, рекомендуется воспользоваться дистрибутивом Setup.exe (входящий в комплект поставки), который установит их.

Если на компьютере предустановлено, выше указанное, программное обеспечение, то необходимо воспользоваться дистрибутивом RedCheck.msi.

Для установки сканера RedCheck: (далее…)

Кому нужна аттестация объектов информатизации

В статье рассматривается вопрос, нужна ли Вашему объекту информатизации аттестация по требованиям безопасности информации. Приводятся вырезки из приказов и регламентирующих документов.

Основной документ, регламентирующий процесс аттестации это ГОСТ РО 0043–003–2013 (Для служебного пользования), определяет понятия добровольной и обязательной аттестации:

«2) Аттестация объектов информатизации может носить добровольный или обязательный характер.

Добровольная аттестация осуществляется по инициативе заявителя (владельца информации или владельца объекта информатизации) на условиях договора между заявителем и органом по аттестации. Добровольная аттестация может осуществляться для установления соответствия системы защиты информации объекта информатизации требованиям безопасности информации, установленным национальными стандартами и владельцем информации или владельцем объекта информатизации. (далее…)

Установка ПО Secret Net Studio

В статье показано как установить комплексное решение Secret Net Studio для защиты рабочих станций и серверов на уровне данных, приложений, сети, ОС и периферийного оборудования. Данный программный продукт пришел на смену известного СЗИ Secret Net 7 версии. Теперь это комбайн различных защитных механизмов. При использовании соответствующих подсистем (в зависимости от используемой лицензии) изделие обеспечивает:

защиту от несанкционированного доступа к информационным ресурсам компьютеров, контроль устройств, подключаемых к компьютерам, обнаружение вторжений в информационную систему, антивирусную защиту, межсетевое экранирование сетевого трафика, авторизацию сетевых соединений.

Состав устанавливаемых компонентов

Система Secret Net Studio состоит из следующих программных пакетов, устанавливаемых на компьютерах:

- «Secret Net Studio» (далее — клиент).

- «Secret Net Studio — Сервер безопасности» (далее СБ).

- «Secret Net Studio — Центр управления» (далее — программа управления).

Для установки клиента в сетевом режиме функционирования компьютер должен быть включен в домен Active Directory. Системный каталог ОС Windows %SystemRoot% должен располагаться на томе с файловой системой NTFS или NTFS5. Установка клиента в сетевом режиме функционирования может выполняться централизованно под управлением сервера безопасности. В этом случае в брандмауэре, если он включен, необходимо разрешить использование портов для доступа к общим ресурсам: 137, 138, 139, 445. Данные порты по умолчанию закрыты брандмауэром при отсутствии на компьютере сетевых папок общего доступа. (далее…)

Установка и настройка СЗИ Secret Net Studio в автономном режиме

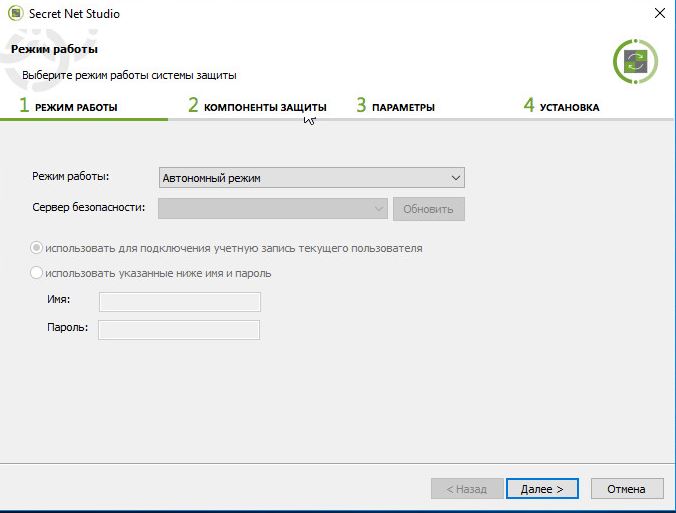

Программное обеспечение системы защиты информации Secret Net Studio поставляются на установочном компакт диске. В корневом каталоге данного диска размещается исполняемый файл программы для работы с диском. Запустить установку Secret Net Studio можно как с помощью программы автозапуска, так и непосредственно с помощью дистрибутива, расположенного на диске, по пути: \Setup\Client\Setup\Client\x64\SnSetup.ru-RU.exe.

Установку компонентов Secret Net Studio можно выполнять при работе на компьютере как в локальной сессии, так и в терминальной. Установка любого компонента должна выполняться пользователем, входящим в локальную группу администраторов компьютера.

Для установки клиента:

- Вставьте в привод установочный диск системы Secret Net Studio. Дождитесь появления окна программы автозапуска (см. стр.10) и запустите установку с помощью команды «Защитные компоненты». На экране появится диалог принятия лицензионного соглашения.

- Ознакомьтесь с содержанием лицензионного соглашения и нажмите кнопку «Принимаю». На экране появится диалог для выбора режима работы компонента.

Аттестация объектов информатизации

Аттестация объекта информатизации (ОИ) по требованиям безопасности информации (БИ) это комплекс организационно-технических мероприятий, в результате которых подтверждается, что на ОИ выполнены требования по БИ, оглашенные в нормативно-технической документации и утвержденные гос. органами обеспечения БИ и контролируемые при аттестации.

По завершению аттестационных работ, при соблюдении всех требований, заявителю выдается «Аттестат соответствия», разрешающий обрабатывать информацию утвержденного уровня конфиденциальности.

Наличие на ОИ действующего «Аттестата соответствия» дает право обработки информации с уровнем секретности (конфиденциальности) и на период времени, установленными в этом «Аттестате соответствия».

Обязательной аттестации подлежат ОИ, предназначенные для обработки информации, составляющей гос. тайну, управления экологически опасными объектами, ведения секретных переговоров. (далее…)

0